私たちが日々利用しているソフトウェアやウェブサービスは、便利である一方で「脆弱性(ぜいじゃくせい)」というセキュリティ上の弱点を抱えている場合があります。脆弱性は、攻撃者にとっての侵入口となり、情報漏洩やサービス停止など深刻な被害につながる可能性があります。

この記事では『脆弱性』について、以下の内容を図を用いてわかりやすく解説します。

- 脆弱性とは

- 脆弱性のリスク

- 脆弱性の件数

- 脆弱性の情報サイト

- 脆弱性の主な発見者

脆弱性とは

脆弱性(Vulnerability)とは、ソフトウェアやシステムの設計・実装・設定・運用に存在する不備や欠陥で、悪用できるもののことを指します。これにより機密性(情報漏洩)・完全性(情報改ざん)・可用性(機能停止)のいずれかが損なわれる恐れがあります。

脆弱性の典型的な例としては以下のようなものがあります。

- 入力値のチェック不足 → SQLインジェクションによる情報漏洩

- メモリ管理の不備 → バッファオーバーフローによるクラッシュや不正コード実行

- 暗号化の設定ミス → 通信の盗聴や改ざんのリスク

つまり、脆弱性とは「セキュリティ上の穴」であり、攻撃者にとっての侵入口となり得るものです。

なお、すべての不具合が脆弱性にあたるわけではありません。ユーザーインターフェイスの表示崩れや計算ミスなど、攻撃者が悪用できない単なる不具合(バグ)は脆弱性には含まれません。脆弱性と呼ばれるのは、あくまでセキュリティに悪影響を及ぼし得る不備や欠陥です。

脆弱性のリスク

ソフトウェアやシステムに存在する脆弱性を放置すると、攻撃者に悪用され、以下のような深刻なリスクを招く可能性があります。

- 情報漏洩

- 顧客情報や機密データが流出

- 例:クレジットカード番号、住所、社内の設計図、従業員の個人情報など。

- 一度流出した情報は、ダークウェブなどで売買され、二次被害(詐欺や不正ログイン)につながります。

- 顧客情報や機密データが流出

- サービス停止

- 脆弱性を突かれてシステムが乗っ取られると、サービスが強制的に停止させられることがあります。

- ECサイトや金融サービスで発生すると、直接的な売上損失に直結します。

- 不正利用

- 攻撃者がシステムに侵入し、

- 不正送金(銀行や決済システムの悪用)

- アカウントなりすまし(SNSや業務システムへのログイン)

- などを実行するケースがあります。

- これにより、ユーザーからの信頼が失われるだけでなく、法的な責任問題にも発展します。

- 攻撃者がシステムに侵入し、

- ブランドイメージの低下

- 脆弱性が悪用されると「セキュリティ対策が甘い企業」という印象が広がり、

- 顧客離れ

- 企業イメージの低下

- 株価下落

- といった影響を及ぼします。

- さらに、発見された脆弱性はJVN(Japan Vulnerability Notes)などの公的な脆弱性情報サイトに公開され、広く知られることになります。これにより、社会的なダメージが長期化するリスクがあります。

- 脆弱性が悪用されると「セキュリティ対策が甘い企業」という印象が広がり、

脆弱性の件数

世界中では毎年、多くの新しい脆弱性が報告されています。

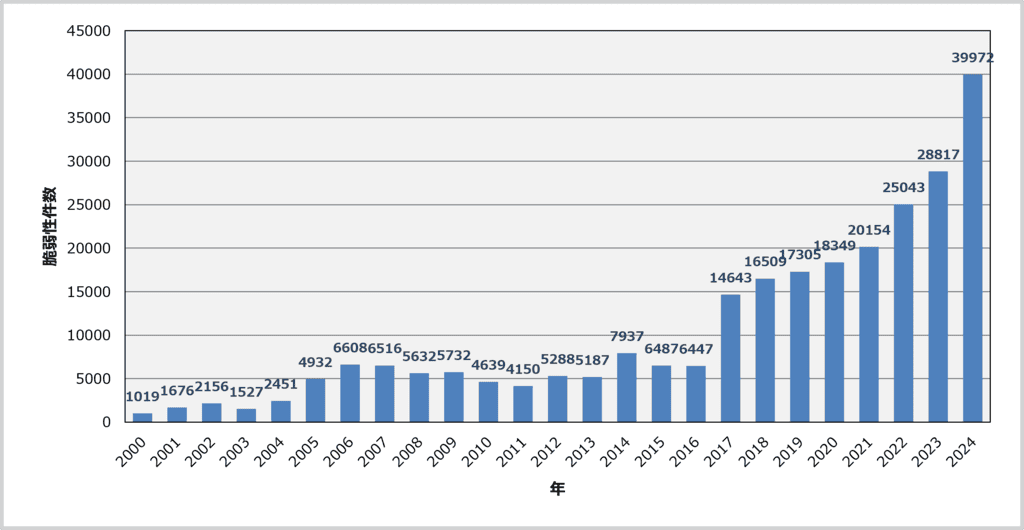

国際的なデータベースCVE(Common Vulnerabilities and Exposures)に登録された件数を以下に示します。

上記のグラフはNVD(National Vulnerability Database)を参考にして作成しています。

グラフを見ると、年々増加傾向にあることが確認できます。例えば、2024年には39,972件もの脆弱性が登録されており、単純計算すると1日あたり約100件の新しい脆弱性が公開されていることになります。

2017年以降に脆弱性が急増した理由

グラフを見ると、2017年ごろから脆弱性の件数が急増していることが分かります。その大きな要因は、CVEプログラムの運用方法が変わったことがあります。

それまでは、CVEを発行できるのは一部の限られた機関に限られていました。しかし2016年以降、「CNA(CVE Numbering Authority)」制度が拡大し、企業や研究機関が自分で脆弱性番号(CVE-ID)を発行できるようになったのです。CNAが増えたことで、各社が自社の脆弱性に対して即時にCVEを発行・公開できるため、公開件数が跳ね上がりました。

脆弱性の情報サイト

脆弱性を把握・調査するには、以下の公式サイトやデータベースが役立ちます。それぞれの運営主体や特徴を理解しておくと、用途に応じて使い分けができます。

- CVE(Common Vulnerabilities and Exposures)

- URL: https://cve.mitre.org/

- 運営主体: MITRE社(米国の非営利組織)

- 概要:

- 世界共通の脆弱性識別子。脆弱性ごとに一意の「CVE-ID」(例: CVE-2025-12345)が付与されます。

- メリット:

- 共通番号があるため、各ベンダーや研究機関が同じ脆弱性を参照可能。

- 「この脆弱性はどのCVE番号か?」を基準に情報を探しやすい。

- デメリット:

- CVEは「識別子の割り当て」が中心で、詳細な技術情報や深刻度(スコア)は載っていない。

- CVE番号が割り当てられていても、まだ詳細情報が空欄のケースもある。

- NVD(National Vulnerability Database)

- URL: https://nvd.nist.gov/

- 運営主体: NIST(米国国立標準技術研究所)

- 概要:

- CVE番号が付与された脆弱性情報(全世界)の情報を閲覧できるサイト。CVSSスコア(深刻度評価)やCWE(脆弱性の分類)も確認できる。

- メリット:

- CVEに対して「深刻度」「影響範囲」「攻撃に必要な条件」などが整理されている。

- 機械可読なJSONフィードがあり、セキュリティツールで自動利用しやすい。

- 米国政府標準なので、国際的にも広く参照される。

- 情報量が多い

- デメリット:

- 情報反映にタイムラグがある(CVEが公開されても、NVDに詳細が出るまで時間がかかることがある)。

- JVN(Japan Vulnerability Notes)

- URL: https://jvn.jp/

- 運営主体: JPCERT/CC(一般社団法人 JPCERTコーディネーションセンター) と IPA(情報処理推進機構) の協力

- 概要:

- 日本国内で発見された脆弱性を、製品ベンダーと調整した上で公開するサイト。

- 公開される情報は日本語で簡潔にまとめられており、国内利用者向け。

- メリット:

- 日本語でわかりやすく記載されている。

- 国内ベンダー製品の脆弱性情報が充実している。

- 調整済みの情報なので、信頼性が高い。

- デメリット:

- NVDに比べると件数が少ない。

- 主に国内向けの情報中心で、海外製品の最新脆弱性には対応が遅れる場合がある。

- JVN iPedia

- URL: https://jvndb.jvn.jp/

- 運営主体: IPA(独立行政法人 情報処理推進機構)

- 概要:

- NVD(米国のデータベース)やその他の国際的な情報を取り込み、日本語でデータベース化。

- CVSS(共通脆弱性評価システム)による深刻度やCWE(脆弱性の種類分類)も確認可能。

- メール配信サービスで最新の脆弱性情報を入手できる。

- メリット:

- 世界的な脆弱性情報を日本語で検索・参照できる。

- CVSSスコア付きで深刻度の判断に役立つ。

- 大量の脆弱性を包括的にカバー。

- デメリット:

- 情報量が膨大で初心者にはやや難しい。

- 最新の情報が反映されるまでに時間差がある場合がある。

あわせて読みたい

『CVE番号』については下記の記事で詳しく説明しています。興味のある方は下記のリンクからぜひチェックをしてみてください。 続きを見る

【脆弱性】CVE番号とは?形式・付与の流れ・検索方法などを解説!

脆弱性の主な発見者

脆弱性を発見するのは「攻撃者」だけではありません。以下のようなさまざまな立場の人が脆弱性を発見しています。発見した脆弱性は

- セキュリティ研究者(ホワイトハッカー)

- 善意で調査を行い、見つけた脆弱性を企業や組織に報告する専門家です。バグバウンティ制度を通じて報奨金を得ることもあります。また、研究成果は論文として発表されたり、世界的に有名なセキュリティカンファレンスであるBlack HatやDEFCONで発表されることもあります。また、ブログに情報を掲載する方もいます。こうした活動は社会貢献であると同時に、研究者自身の評価や知名度向上にもつながります。

- ソフトウェア開発者

- 自社製品のテストや監査を通じて脆弱性を発見し、修正版(パッチ)を提供します。品質管理の一環として重要な役割を担っています。

- 学生や研究者

- 学習や研究の過程で偶然脆弱性を見つけることがあります。こうした発見は学術的な成果や就職活動の実績にもなり、セキュリティ分野の人材育成にもつながります。

- 利用者や企業のセキュリティ担当者

- 実際のシステム運用中に異常を検知し、その調査で脆弱性が発覚することがあります。現場での気づきが被害防止に直結するケースも少なくありません。

- 攻撃者(クラッカー)

- 不正利用を目的に脆弱性を探し出す存在です。公表されていないゼロデイ脆弱性を悪用し、金銭的利益や破壊行為につなげるケースもあります。

発見された脆弱性は、JVN(日本)やNVD(米国)に届出・登録され、広く公開されます。この情報がセキュリティニュースサイト(ITmedia、日経クロステックなど)で記事になることも多く、一般の利用者や企業に注意喚起がなされます。

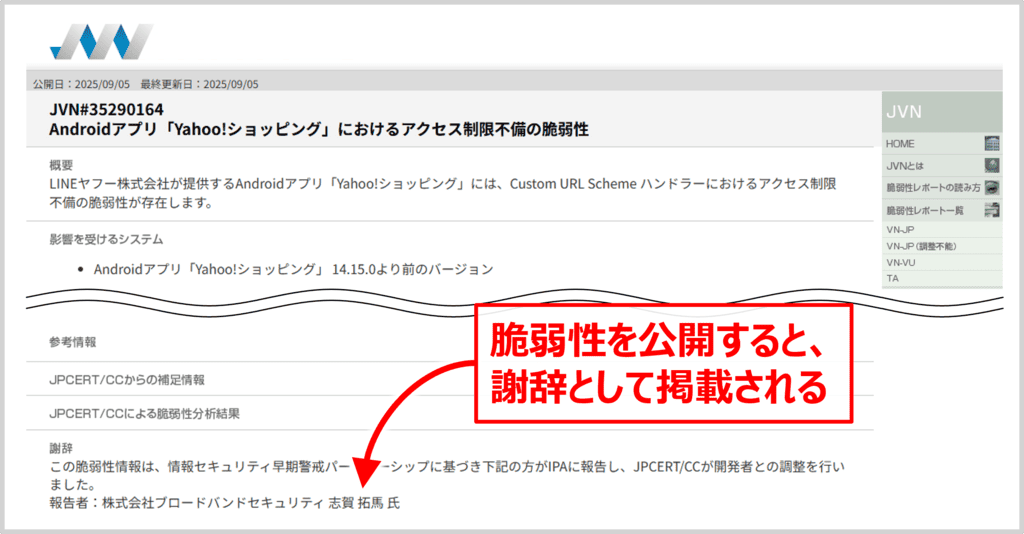

また、脆弱性を発見して公開すると、以下に示すように、謝辞として発見者の情報が掲載されたりします(https://jvn.jp/jp/JVN35290164/index.html)。

CVE番号と評価

報告された脆弱性にはCVE番号(Common Vulnerabilities and Exposures, 共通脆弱性識別子)が付与されます。これは国際的に通用するIDであり、研究者や企業にとっては「成果」として認められる指標にもなります。CVE番号を得ることは、バグバウンティの報奨金や研究実績として評価されるだけでなく、セキュリティカンファレンス(Black HatやDEFCON)での発表テーマになることもあります。

本記事のまとめ

この記事では『脆弱性』について、以下の内容を説明しました。

- 脆弱性とは

- 脆弱性のリスク

- 脆弱性の件数

- 脆弱性の情報サイト

- 脆弱性の主な発見者

脆弱性は、単なるプログラムの不具合とは異なり、セキュリティを脅かす「穴」です。放置すれば情報漏洩や不正利用といった重大な事件につながりかねません。しかし、CVEやNVD、JVNといった仕組みにより、世界中で脆弱性を共有・管理する体制が整っています。

お読み頂きありがとうございました。