みなさんは「ソルト(Salt)」や「ペッパー(Pepper)」というIT用語を聞いたことがありますか?

料理の「塩」や「胡椒」と同じ単語ですが、ITの世界では、これらの用語はパスワードの安全性を高めるために使う重要な技術を指します。

「パスワードに塩や胡椒をかけるってどういうことでしょうか?」

この記事では、「ソルト(Salt)」や「ペッパー(Pepper)」について、以下の内容をサンプルコードを用いてわかりやすく解説します。

- 【結論】パスワードを安全に守る方法

- そもそもハッシュ化とは?

- ハッシュ化のメリットと課題

- ソルト(Salt)とは?

- ソルトの使い方

- ソルトの課題

- ペッパー(Pepper)とは?

【結論】パスワードを安全に守る方法

パスワードを安全に守るには、ハッシュ化だけでは不十分です。ハッシュ化だけでなく、「ソルト(Salt)」や「ペッパー(Pepper)」など複数の対策を組み合わせるのが、今やセキュリティの常識です。

| セキュリティレベル | 方法 |

|---|---|

| 弱い | 「パスワードのみ」をハッシュ化する |

| 普通 | 「パスワード + ソルト(Salt)」をハッシュ化する |

| 強い | 「パスワード + ソルト(Salt) + ペッパー(Pepper)」をハッシュ化する |

補足

「ストレッチング(Stretching)」という技術も使うと、セキュリティをさらに強力にすることができます。ストレッチングは、ハッシュ化の際にハッシュ処理を何千回、何万回と繰り返して時間をかけることで、攻撃者による攻撃を困難にする技術です。通常のハッシュは一瞬で計算できるため、短時間で大量に試されてしまいますが、ストレッチングを使えば1回の計算コストが高くなり、攻撃者にとって膨大な時間とリソースが必要になります。

そもそもハッシュ化とは?

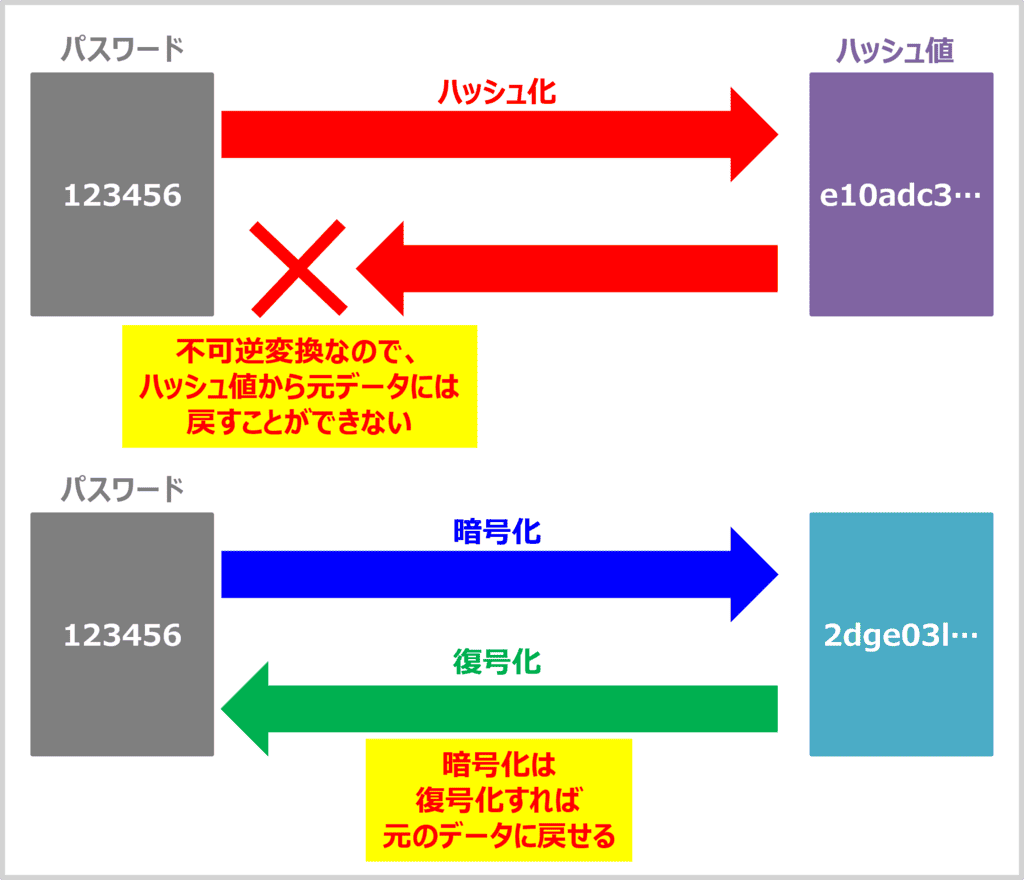

ハッシュ化は、元データ(例:パスワード等の文字列)をハッシュ値(文字列)に不可逆変換することです。不可逆変換なので、ハッシュ値から元データには戻すことができません。

なお、ハッシュ化を実行する関数のことをハッシュ関数と呼びます。ハッシュ関数は様々な種類があり、MD5やSHA-256などが有名ですが、今回はMD5関数を使用したサンプルコードを以下に示します。

const crypto = require('crypto');

const password = '123456';

const hashedOnly = crypto.createHash('md5').update(password).digest('hex');

// --- ログ出力 ---

console.log('ハッシュ結果:', hashedOnly);

// ハッシュ結果: e10adc3949ba59abbe56e057f20f883eあわせて読みたい

『ハッシュ関数』については下記の記事で詳しく説明しています。興味のある方は下記のリンクからぜひチェックをしてみてください。 続きを見る

ハッシュ関数とは?「特徴」や「用途」などを解説!

「ハッシュ化」と「暗号化」の違い

ここで混同しやすいのが「暗号化」との違いです。

- ハッシュ化:元に戻せない(不可逆)。

- 暗号化:復号化すれば、元データに戻せる(可逆)。

つまり、ハッシュ化は「データの同一性確認」や「パスワードの保存」などに利用され、暗号化は「秘密情報を守りつつ必要に応じて復元する」場面で使われます。

ハッシュ化のメリットと課題

ユーザーIDに対するパスワードをそのままデータベースに保存している場合、SQLインジェクションなどでデータベースの内容が漏洩すると、非常に危険です。そこで、例えば、パスワードそのものではなく、パスワードのハッシュ値を保存することで、漏洩時のリスクを減らすことができます。

しかし、ハッシュ化にも課題があります。それは、不可逆変換とはいえ、同じ入力値なら必ず同じハッシュ値になることです。そのため、「レインボーテーブル攻撃(逆引き辞書攻撃)」と呼ばれる攻撃によってパスワードを逆引きすることができてしまいます。ユーザーがよく使うパスワード(例:"123456"や"password")を使用していたら、一瞬で逆引きされてしまうリスクがあるのです。

レインボーテーブル攻撃とは

レインボーテーブル攻撃とは、「よく使われるパスワードとそのハッシュ値の大量の対応表(レインボーテーブル)」を事前に用意し、漏洩したパスワードのハッシュ値から元のパスワードを高速に逆引きする攻撃手法です。

ソルト(Salt)とは?

そこで登場するのが、ソルト(Salt)です。ソルト(Salt)を用いると、ハッシュ化の課題(レインボーテーブル攻撃)を回避することができます。

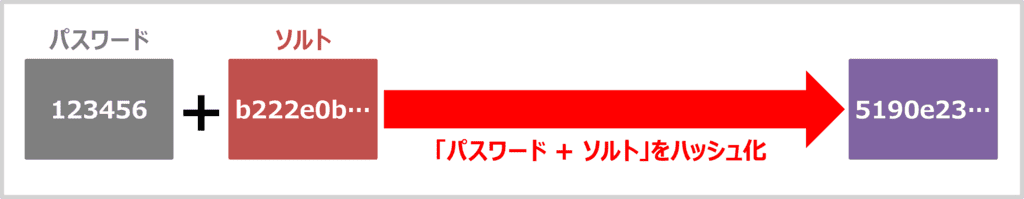

ソルト(Salt)は元データ(例:パスワード等の文字列)に付け加える「ランダムな文字列」です。パスワードにソルト(Salt)を加えてからハッシュ化することで、同じパスワードでも、違うハッシュ値を生成することができます。サンプルコードを以下に示します。

const crypto = require('crypto');

const password = '123456';

// ソルトをランダムに生成(例:16バイトのランダム値)

const salt = crypto.randomBytes(16).toString('hex');

// --- 「パスワードのみ」をハッシュ化 ---

const hashedOnly = crypto.createHash('md5').update(password).digest('hex');

// --- 「パスワード + ソルト(Salt)」をハッシュ化 ---

const saltedPassword = password + salt;

const hashedWithSalt = crypto.createHash('md5').update(saltedPassword).digest('hex');

// --- ログ出力 ---

console.log('生成されたソルト:', salt);

console.log('「パスワードのみ」をハッシュ化:', hashedOnly);

console.log('「パスワード + ソルト(Salt)」をハッシュ化:', hashedWithSalt);

// 生成されたソルト: b222e0b0504f1f1e40dcebe6f02f496d

// 「パスワードのみ」をハッシュ化: e10adc3949ba59abbe56e057f20f883e

// 「パスワード + ソルト(Salt)」をハッシュ化: 5190e23375046dcdec35d0d627152bbcレインボーテーブル攻撃を防ぐことができる理由

攻撃者は「よく使われるパスワードとそのハッシュ値の大量の対応表(レインボーテーブル)」を使って、元のパスワードを特定しようとします。"123456"のようなよく使われるパスワードでもソルト(Salt)を使用することで、異なるハッシュ値に変換されるので、レインボーテーブル攻撃を回避することができます。

ソルトの使い方(基本の流れ)

ソルト(Salt)の使い方を以下にまとめます。

- ソルト(Salt)をランダムに生成する

- パスワードにソルト(Salt)を付けてハッシュ化する

- ハッシュ値とソルト(Salt)をセットで保存する

- ログイン時は、入力パスワードに保存されたソルト(Salt)を付けてハッシュ化し、保存ハッシュと比較する

ソルトの課題

一見万能そうに見えるソルト(Salt)にも課題があります。それは「ソルト(Salt)もパスワードのハッシュ値と一緒にデータベースに保存されることが多い」ということです。そのため、データベースが漏洩したら、ハッシュ値とセットでソルト(Salt)も漏洩してしまっています。漏洩したソルト(Salt)を使って簡単にハッシュ値から元のパスワードを特定できてしまうのです。

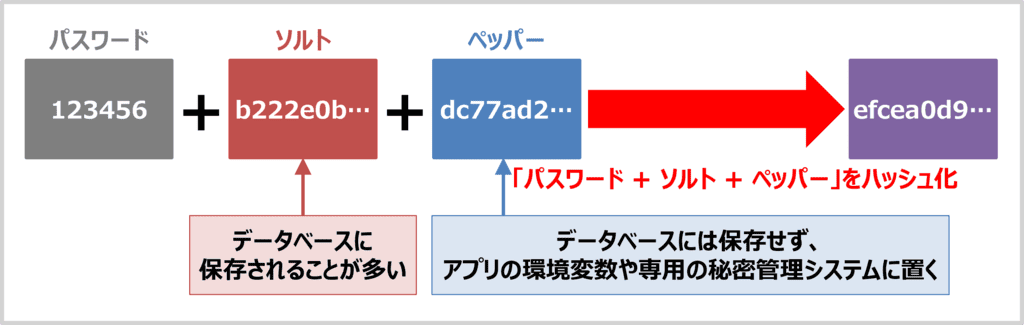

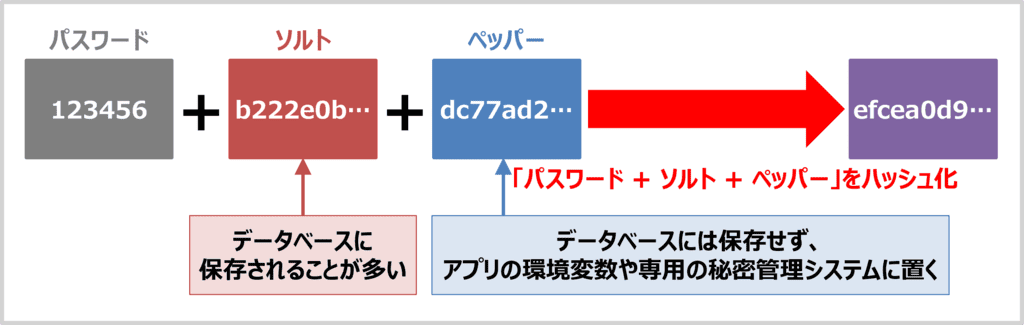

ペッパー(Pepper)とは?

そこで登場するさらに強力な手段がペッパー(Pepper)です。

ペッパー(Pepper)はパスワードハッシュ値やソルト(Salt)と同時に漏洩しないように、データベースとは別の安全な場所(環境変数など)に保管して使います。ペッパー(Pepper)は秘密に管理するソルトのようなものなので、シークレットソルト(Secret salt)と呼ばれることもあります。

サンプルコードを以下に示します。

const crypto = require('crypto');

require('dotenv').config(); // .envファイルを読み込む

const password = '123456';

const pepper = process.env.PEPPER_SECRET; // 環境変数から取得

// ソルトをランダムに生成(例:16バイトのランダム値)

const salt = crypto.randomBytes(16).toString('hex');

// --- 「パスワードのみ」をハッシュ化 ---

const hashedOnly = crypto.createHash('md5').update(password).digest('hex');

// --- 「パスワード + ソルト(Salt)」をハッシュ化 ---

const saltedPassword = password + salt;

const hashedWithSalt = crypto.createHash('md5').update(saltedPassword).digest('hex');

// --- 「パスワード + ソルト(Salt) + ペッパー(Pepper)」をハッシュ化 ---

const saltedAndPepperedPassword = password + salt + pepper;

const hashedWithSaltAndPepper = crypto

.createHash('md5')

.update(saltedAndPepperedPassword)

.digest('hex');

// --- ログ出力 ---

console.log('生成されたソルト:', salt);

console.log('「パスワードのみ」をハッシュ化:', hashedOnly);

console.log('「パスワード + ソルト(Salt)」をハッシュ化:', hashedWithSalt);

console.log('「パスワード + ソルト(Salt) + ペッパー(Pepper)」をハッシュ化:', hashedWithSaltAndPepper);

// 生成されたソルト: b222e0b0504f1f1e40dcebe6f02f496d

// 「パスワードのみ」をハッシュ化: e10adc3949ba59abbe56e057f20f883e

// 「パスワード + ソルト(Salt)」をハッシュ化: 5190e23375046dcdec35d0d627152bbc

// 「パスワード + ソルト(Salt) + ペッパー(Pepper)」をハッシュ化: efcea0d91599b8b61dfaa5a1d43875a5データベースが丸ごと流出しても、ペッパー(Pepper)が分からないと、元のパスワードが分からないため、セキュリティを強固にすることができます。

本記事のまとめ

この記事では「ソルト(Salt)」や「ペッパー(Pepper)」について、以下の内容を説明しました。

- ハッシュ化だけではパスワード漏洩リスクがある。

- ソルトを加えることでハッシュ値をバラバラにでき、レインボーテーブル攻撃を防ぐことができる。

- ペッパーを使えば、さらにセキュリティレベルが上がる。

- 実運用ではストレッチング(ハッシュ繰り返し)も取り入れるとセキュリティがより強固になる。

お読み頂きありがとうございました。