パスワードを使ったログイン方式では、パスワードリスト攻撃(クレデンシャルスタッフィング)という危険な攻撃手法が存在します。この攻撃は、過去に流出した「IDとパスワードのセット(リスト)」を使ってログインを試みる攻撃で、現在でも多くのシステムがその対象となっています。

この記事では『パスワードリスト攻撃(クレデンシャルスタッフィング)』について、以下の内容を図を用いてわかりやすく解説します。

- パスワードリスト攻撃とは

- パスワードリスト攻撃の流れ

- パスワードリスト攻撃への対策方法

パスワードリスト攻撃とは

パスワードリスト攻撃は、過去に流出した「IDとパスワードのセット(リスト)」を使ってログインを試みる攻撃です。別名「クレデンシャルスタッフィング」とも呼ばれています。

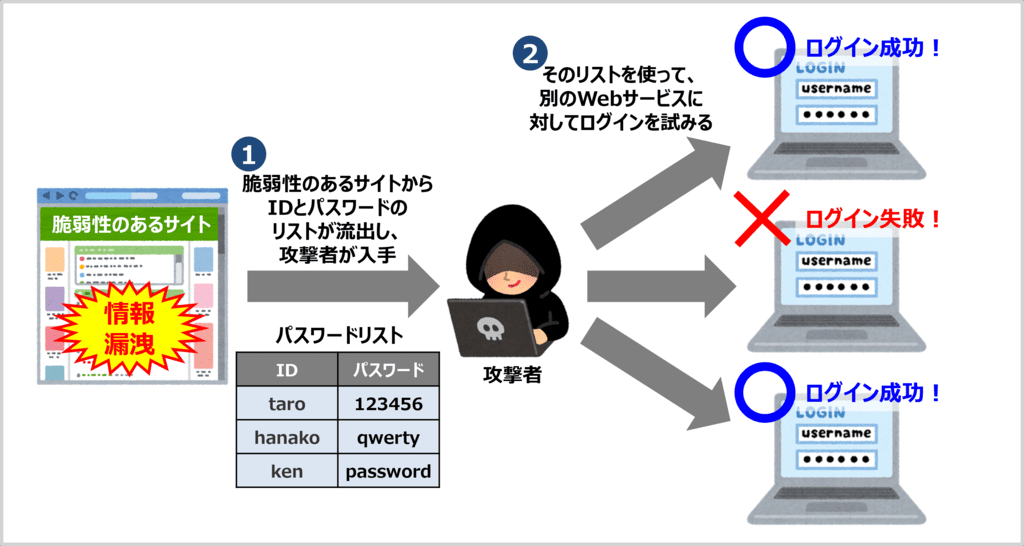

攻撃者は、主に以下のような行動を取ります。

- 脆弱性のあるサイトからIDとパスワードのリストが流出し、攻撃者が入手

- 流出したリストを使って、別のWebサイトに対してログインを試みる

攻撃者はどんな「パスワードリスト」を使うのか?

以下のような形式のリストが使われます。

| ID | パスワード |

| taro | 123456 |

| hanako | qwerty |

| ken | password |

このようなリストには、数百万件以上のアカウント情報が含まれていることも珍しくありません。

多くの人が「同じパスワードを複数のサイトで使い回している」ため、1つのWebサイトからパスワードが漏れると、他のWebサイトのアカウントにも不正ログインできてしまうのです。

パスワードリスト攻撃の流れ

パスワードリスト攻撃は、以下のような流れで行われます。

- 脆弱性のあるサイトからIDとパスワードのリストが流出し、攻撃者が入手

- ターゲットのWebサイトを決定

- 例:ECサイト、SNS、クラウドストレージ、オンラインバンキングなど

- 流出したリストを使って、別のWebサイトに対してログインを試みる

- 自動化されたスクリプトやツールで連続的にログイン試行します。

- 正しいIDとパスワードのリストが見つかればログイン成功

- 成功すれば不正アクセスされます。その場合、アカウントが乗っ取られたり、個人情報などが盗まれる可能性があります。

パスワードリスト攻撃への対策方法

パスワードリスト攻撃を防ぐためにできる実践的な対策を紹介します。

対策1:パスワードの使い回しをやめる

異なるWebサービスでは必ず異なるパスワードを使いましょう。

パスワードマネージャーを活用すると強力なパスワードを安全に管理できます。

対策2:強力なパスワードを使う

単純なパスワードは即突破されます。以下のポイントを意識した強固なパスワードを設定しましょう。パスワード生成ツールでランダムな文字列を使うのがおすすめです。

- できるだけ長い文字数(例:12文字以上)

- 英大文字・小文字・数字・記号を混ぜる

- 「password123」など、推測されやすいものは避ける

- 意味のある単語の組み合わせも避ける

- OK例:xT!7g@2v#MnZ8Wq

対策3:二要素認証(2FA)の導入

パスワードがバレても、認証コードやスマホアプリでの認証が必要になるため、不正ログインを防げます。

2FAの例

- Google Authenticator(ワンタイムコード)

- SMS認証(スマホに届く確認コード)

- メールによる本人確認リンク

対策4:reCAPTCHAの導入

Google reCAPTCHAなどの仕組みを使うと、ログインフォームにアクセスしてきたのが人間かボットかを判別できます。これにより、自動化ツールによる攻撃の多くを防ぐことができます。

対策5:ログイン履歴の通知機能の活用

ユーザーにとっても「不正ログイン」に早期気づくきっかけになります

本記事のまとめ

この記事では『パスワードリスト攻撃(クレデンシャルスタッフィング)』について説明しました。

パスワードリスト攻撃は、パスワードの使い回しを狙った非常に現実的な攻撃手法です。辞書攻撃やブルートフォース攻撃(総当たり攻撃)と異なり、「IDとパスワードのセット」が既に流出しているため、成功率が高く非常に危険です。

あなたやあなたの家族のアカウントを守るために、ぜひ以下を実践してください。

- サイトごとに異なるパスワードを使う

- 二要素認証を有効にする

- 簡単なパスワードを使わない

- 不審なログイン通知に注意する

お読み頂きありがとうございました。