最近、GoogleやAppleなどの企業が続々と導入している「パスキー(Passkey)」。

耳にしたことはあるけど、「結局どんな仕組みなの?」「パスワード認証と何が違うの?」と思っている方も多いのではないでしょうか。

本記事のまとめ

この記事では『パスキー』について、以下の内容を図を用いてわかりやすく解説します。

- パスキーとは?

- パスキーに用いる「公開鍵」と「秘密鍵」

- パスキーの仕組み

- パスキーの「メリット」と「デメリット」

パスキーとは?

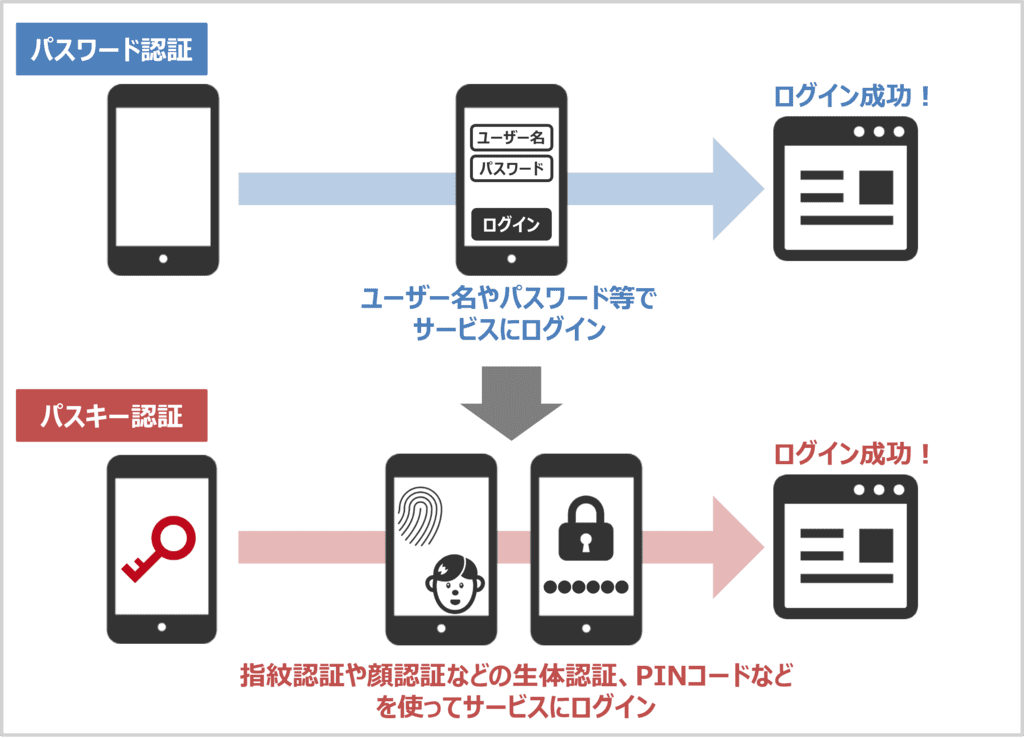

パスキーは、これまでのパスワード認証に代わりとなる新たな認証方式です。

スマートフォンの指紋認証や顔認証などの生体認証、PINコードなどを使ってサービスにログインすることができます。そのため、パスワードを覚えたり入力したりする必要がありません。

たとえば、以下のようなものがパスキーとして利用できます。

- Androidの場合

- 顔認証・指紋認証・PINコード・パターン認証

- iPhoneの場合

- Face ID・Touch ID・パスコード(PINコード)

パスキーは、パスワードを使わないので、フィッシング詐欺やパスワードの使い回しによる被害を防ぎやすく、セキュリティが高いというメリットがあります。さらに、パスワードを入力する手間がないため、ログインが簡単で便利なのも大きな特徴です。実際にGoogleやAppleなどの企業も、自社のサービスやアプリにパスキーを導入しています。

パスキーに用いる「公開鍵」と「秘密鍵」

パスキーでは、「公開鍵」と「秘密鍵」という2種類の鍵ペアで認証を行います。それぞれの鍵には次の特徴があります。

| 種類 | 保管場所 | 説明 |

|---|---|---|

| 公開鍵 | サーバー | 誰でも見られる。認証時の「検証」に使う。 |

| 秘密鍵 | ユーザーのデバイス内 | 他人には絶対に見せない。認証時の「署名」に使う。 |

公開鍵と秘密鍵は「暗号化」と「署名」の両方に使われますが、パスキーでは「署名」のみに使われます。

暗号化するとき

公開鍵で暗号化されたデータは、対応する秘密鍵でしか復号できません。

たとえば、ある人の公開鍵を使ってメッセージを暗号化すれば、その人の秘密鍵を持っている本人しかその内容を読むことができません。公開鍵は誰でも入手できるので、暗号化したデータを広く配っても安全です。受け取った人が、自分の秘密鍵で復号すれば、中身を確認できます。

- 例:

- 「このメッセージは本人だけが読めるようにしたい」 → 公開鍵で暗号化 → 本人の秘密鍵だけが復号可能

署名するとき

秘密鍵で署名したデータは、対応する公開鍵で検証できます。

つまり、その署名が本当に本人によって行われたかを、誰でも確認できるのです。公開鍵で検証できるということは、「この署名は対応する秘密鍵で作られた」=「本人が作成した」ことを意味します。これにより、データの改ざんを防ぎ、「本人が作った正しいデータ」であることを証明できます。

- 例:

- 「自分が書いたと証明したい」 → 秘密鍵で署名 → 相手が公開鍵で確認 → 本人の署名とわかる

パスキーの仕組み

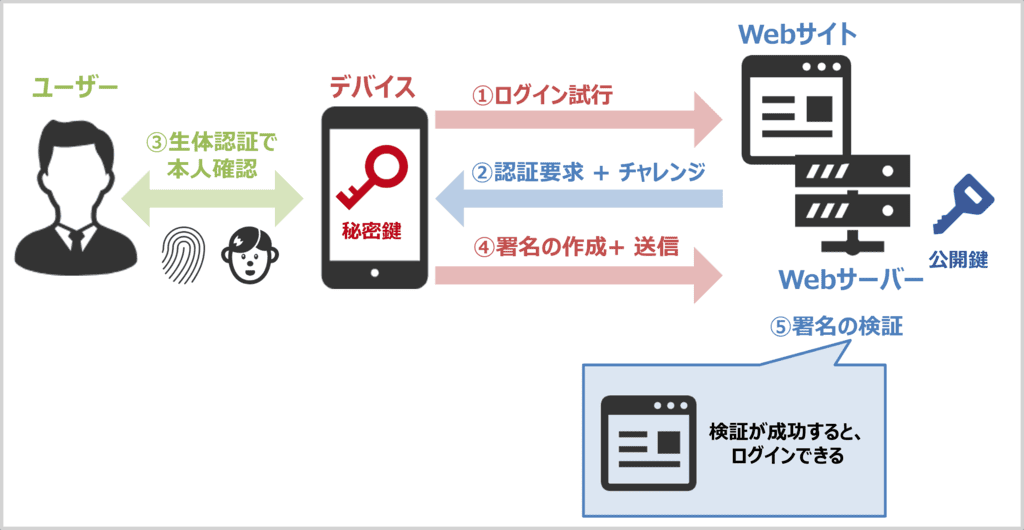

パスキーの仕組みについて説明します。以下のステップで認証が行われます。上図ではステップ0は省略しており、サーバーに公開鍵が保存されている状態とします。

【ステップ0】パスキーの生成(初回登録)

- ユーザーが新しくアカウントを作成する or ログイン時に「パスキーを設定」選択する

- デバイスで本人確認を実施する

- 例:顔認証・指紋認証・PINコードなど

- これにより「誰がパスキーを持つのか(本人性)」を確認する。

- デバイス(スマートフォンやPCなど)が「鍵ペア(公開鍵と秘密鍵)」を生成する

- 公開鍵 → サーバーに送信する

- 秘密鍵 → デバイス内の安全な領域に保存する

- サーバーが「公開鍵」を保存する

- ユーザーのアカウント情報と結びつけて保存される

- 次回以降のログイン時にこの公開鍵が使われる

🧍♂️【ステップ1】ユーザーがログインを試みる

- ユーザーがアプリやウェブサイトにアクセス

- ユーザー名やメールアドレスなどの識別情報を入力して、ログインを試みる

- これにより、どのアカウントからログインしているのかをサーバーに知らせる

【ステップ2】サーバーが「チャレンジ」を送信して認証要求

- サーバーは、ユーザーの識別情報に基づき、事前に登録されていた「公開鍵」を探す

- ユーザーのデバイスに対して、「チャレンジ」と呼ばれるランダムな文字列を送信して、認証要求を行う

- このチャレンジは毎回変わる使い捨てのデータ

【ステップ3】ユーザーの本人確認(生体認証など)

- ユーザーのデバイス上で、指紋認証や顔認証などの生体認証、PINコードなどによる本人確認が行う

- 秘密鍵を使う前に、デバイスの正当なユーザによる操作であることを確認するため必要な手順

【ステップ4】デバイスが「署名」を作成してサーバーに送信

- 本人確認に成功したら、デバイスは秘密鍵を使ってチャレンジに署名(デジタル署名)を行う。

- この署名は、ユーザーが本物のデバイスの所有者であることを証明するためのもの

- 生成した署名データをサーバーへ送信する

【ステップ5】サーバーが署名を検証してログイン完了

- サーバーは、対応するユーザの公開鍵を使用して署名を検証する

- 検証が成功すると、「このユーザーは本物のデバイスを使っている」と判断され、ログイン成功!

たとえハッカーがユーザーのデバイスに侵入して、「公開鍵」か「秘密鍵」のどちらかを手に入れたとしても、それだけではログインできません。2つの鍵はペアで使う必要があるため、どちらか片方だけでは意味がないのです。このしくみによって、パスワード認証よりもずっと安全なログインが実現できます。

たとえハッカーがユーザーのデバイスに侵入して「公開鍵」だけを手に入れても、それだけではログインできません。署名には対応する「秘密鍵」が必要だからです。逆に、秘密鍵が盗まれた場合にはリスクがありますが、秘密鍵は通常、デバイス内のセキュアな領域に保管されており、取り出すことは非常に困難です。

そのため、パスキー認証は、従来のパスワード認証に比べて格段にセキュリティが高いと言えます。

パスキーの「メリット」と「デメリット」

パスキーのメリットとデメリットを以下に示します。

メリット

- 第三者による不正ログインリスクの低減

- パスキーは、指紋認証や顔認証などの生体認証と連携して使用されます。パスワードのように「文字列」を使わないため、推測や辞書攻撃などで突破される心配がありません。また、認証に使う秘密鍵はデバイス内に安全に保管され、外部に送信されることもないため、仮に通信を傍受されたとしても情報が漏れるリスクが極めて低くなります。

- フィッシング詐欺に強い

- フィッシング攻撃は、偽サイトにユーザーを誘導してパスワードなどを盗み取る手法です。しかし、パスキーではユーザー自身がパスワードを入力することがないため、たとえ偽サイトでログイン操作をしても、正しい公開鍵との照合が行われず、認証が成立しません。そのため、フィッシング詐欺の被害を根本的に防ぐことができます。

- パスワードの使い回しによる被害を防げる

- 多くの人が、複数のサービスで同じパスワードを使い回してしまいがちです。しかし、パスキーでは各サービスごとに独立した鍵ペア(公開鍵と秘密鍵)が生成される仕組みです。これにより、仮にあるサービスで情報漏えいが起きたとしても、他のサービスには影響しません。使い回しによるリスクを大幅に軽減できます。

- パスワードを覚える必要がない

- パスキーを使うことで、パスワードの複雑さや文字数、定期的な変更といった管理の手間から解放されます。本人確認は生体認証やPINで済むため、覚える必要がある情報が少なく、ストレスなく使えるのが特徴です。記憶頼りの運用に比べて、安全かつ快適な認証が可能になります。

- ログインがスムーズ

- パスワード入力の代わりに、指紋認証や顔認証などワンタッチの操作でログインが完了します。特にスマートフォンやPCなどの生体認証機能と連携すれば、一瞬でログインできるため、日常的なログイン作業が大幅に効率化されます。

デメリット

- 対応しているサービスがまだ少ない場合がある

- パスキーは比較的新しい技術であり、現在は一部の先進的なサービス(Google、Apple、Microsoftなど)を中心に対応が進んでいます。しかし、中小規模のWebサービスや業務系システムでは未対応のケースもあります。そのため、すべてのサービスで統一的に使えるわけではなく、パスキーと従来のパスワードを併用する場面があるかもしれません。

- 複数デバイス間の同期が必要な場合がある

- パスキーは各デバイス内に秘密鍵を保存するため、別のデバイスで使いたい場合には同期が必要になります。たとえば、iPhoneで作成したパスキーをWindows PCでも使いたい場合、iCloudやGoogleアカウント経由での同期設定が必要になります。

- 端末を紛失した場合の復旧手段を考えておく必要がある

- パスキーの秘密鍵は端末内に保存されているため、端末を紛失した場合はログインできなくなる可能性があります。バックアップや再設定の手段を事前に準備しておくことが重要です。

本記事のまとめ

この記事では『パスキー』について、以下の内容を説明しました。

- パスキーとは?

- パスキーに用いる「公開鍵」と「秘密鍵」

- パスキーの仕組み

- パスキーの「メリット」と「デメリット」

パスキーは、従来のパスワード認証に代わるより安全で便利な認証手段です。

生体認証やPINコードと連携し、フィッシング詐欺やパスワード漏洩のリスクを大幅に低減できるのが大きな魅力です。

お読み頂きありがとうございました。