この記事では『中間者攻撃(MITM攻撃)』について、以下の内容を図を用いてわかりやすく解説します。

- 中間者攻撃(MITM攻撃)とは

- 暗号化された通信における中間者攻撃

- 「中間者攻撃(MITM攻撃)」と「MITB攻撃」の違い

- 中間者攻撃の主な攻撃パターン

中間者攻撃(MITM攻撃)とは

中間者攻撃は、通信している二者間に第三者(攻撃者)が割り込み、やり取りされている情報を盗み見たり、改ざんしたりする攻撃です。

中間者攻撃は、別の呼び方をされることもあります。たとえば、日本語では「バケツリレー攻撃」や「仲介者攻撃」と呼ばれることがあります。英語では「Man In The Middle Attack(マン・イン・ザ・ミドル攻撃)」といい、その頭文字をとってMITM攻撃(ミトム攻撃)とも呼ばれます。

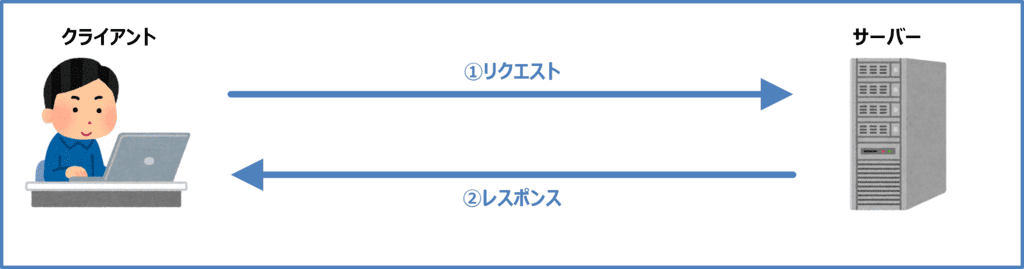

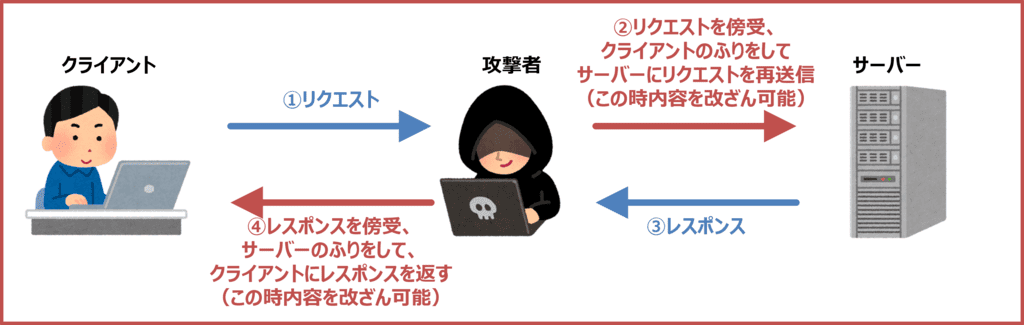

まずは、普通に安全な通信が行われている状態を見てみましょう。クライアントとWebサーバーの間で、直接安全にやり取りが行われています。第三者(攻撃者)は間に入っておらず、情報が漏れる心配はありません。

しかし、中間者攻撃が行われていると、状況はこうなります。第三者(攻撃者)がクライアントとWebサーバーの間に入り込み、通信をこっそり盗み見たり、内容を改ざんしたりします。ユーザーは「ちゃんとWebサーバーとやり取りしている」と思っているので、攻撃者の存在には気づきにくいのです。

暗号化された通信における中間者攻撃

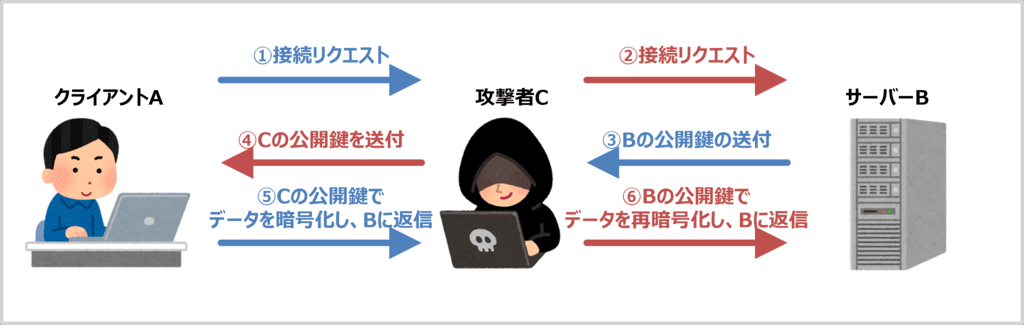

通常、HTTPSなどの暗号化通信では、データがSSL/TLSで暗号化されているため、第三者(攻撃者)が通信を傍受しても中身を読むことはできません。しかし中間者攻撃では、この暗号化通信にも割り込む方法があります。それが「公開鍵のすり替え」という手口です。攻撃者はデータの暗号化に用いられる「公開鍵」をすり替えることで、情報の盗聴や改ざんを行います。

- 公開鍵:誰でも利用可能。データを暗号化する鍵

- 秘密鍵:公開鍵で暗号化されたデータを復号する鍵。本人だけが持つ

攻撃は以下のような流れで行います。AとBの2者間の通信に、攻撃者Cが割り込む例を解説します。

攻撃の流れ

- AからB に「通信したい」と接続リクエストを送信します。

- ただし、実際にはCがその通信を受け取ります。

- CはAになりすまし、Bに接続リクエストを送信します。

- CはあたかもAであるかのようにBに接続リクエストを転送するので、BはAからの通信と誤認します。

- BがAに送ろうとした公開鍵を、攻撃者Cが途中で盗み取ります。

- CはBから送られた「本物の公開鍵(Bの公開鍵)」を手に入れます。

- CはBになりすまし、Aに「偽の公開鍵(Cの公開鍵)」を送信します

- AはCから送られてきた公開鍵を「Bからの公開鍵」と思い込みます。

- Aは「偽の公開鍵(Cの公開鍵)」でデータを暗号化し、Bに返信します。

- ただし、実際にはCがその通信を受け取ります。暗号化に使われたのはCの公開鍵なので、Cは自分の秘密鍵で復号し、内容を盗み見ます。これで、AがBに送ろうとした内容がCにバレてしまいます。

- Cは「3」で盗んだ「本物の公開鍵(Bの公開鍵)」を使ってデータを再暗号化し、AのふりをしてBに送信します

- BはCから受け取ったデータを、Aから届いた正当な通信だと信じるため、何も疑いません。

このようにして、攻撃者CはAとBの間の通信を密かに監視し、必要に応じて情報の盗聴・改ざんを行います。

AもBも、相手と安全にやり取りしているつもりなので、攻撃者が間にいることに気づくことはほとんどありません。実際、両者ともに問題なく通信の暗号化と復号が行われているため、攻撃者が介在していると気づくことは非常に難しい状況です。

その結果、中間者攻撃に気づかないまま長期間データを盗まれ続けてしまうこともあり、最終的に被害が大きくなってから発覚するケースも少なくありません。

「中間者攻撃(MITM攻撃)」と「MITB攻撃」の違い

Man-In-The-Browser(MITB)攻撃というのもあります。これは、ブラウザの中にマルウェア(悪意のあるプログラム)を仕込んで、ユーザーの操作をこっそり乗っ取る攻撃です。

たとえば、銀行のログイン画面に自分でIDやパスワードを正しく入力しても、マルウェアがその内容を読み取って別の情報に書き換えたり、ユーザーに気づかれないように送金先を勝手に変更するといったことができます。

この攻撃は、通信の間に割り込む「中間者攻撃(MITM攻撃)」の一種とされることもありますが、MITB攻撃は通信の「外」ではなく「ブラウザの中」に入り込むのが特徴です。

中間者攻撃の主な攻撃パターン

中間者攻撃の主な攻撃パターンには、次のようなものがあります。

- 無線LANを使った盗聴や情報のなりすまし

- 公共のWi-Fiなどを悪用され、やり取りの内容を盗まれる。

- 脆弱性のあるアプリやWEBサイトのスキを突かれて情報を抜かれる

- 更新されていないアプリやページの「セキュリティの穴」から侵入される。

- ネットバンキングの通信に割り込まれてお金を盗まれる

- 振込先の口座情報などを勝手に変更され、お金が盗まれる。

- 暗号化されていないメールが盗み見られる

- 暗号化されていないメールのやり取りが狙われ、情報を見られる・書き換えられる。

- 偽のサイトに誘導されて情報を盗まれる(DNSスプーフィング)

- 本物そっくりの偽サイトにアクセスさせられ、パスワードなどを入力してしまう。

ここでは、上記の5つの攻撃パターンについて解説します。

無線LANを使った盗聴や情報のなりすまし

カフェや駅などで使える無料のWi-Fiは便利ですが、セキュリティが弱い場合があります。こうしたセキュリティが弱いWi-Fiを使っていると、攻撃者が通信の途中に入り込み、やり取りの内容を盗み見たり、勝手に書き換えたりする「中間者攻撃」に遭う可能性があります。

このときによく使われるのが、「ARPスプーフィング(ARPポイズニング)」という手口です。ARPとは、スマートフォンやパソコンのIPアドレスと、通信機器の本体を識別するMACアドレスを結びつけるための仕組みです。

攻撃者はこの仕組みを悪用して、本来の通信相手になりすましてしまいます。つまり、スマホやパソコンが本物のルーターだと思って送った通信が、実は攻撃者のもとへ届くように仕向けられるのです。

これにより、ユーザーが気づかないまま通信内容を盗み取られたり、改ざんされたりする危険があります。特に、パスワードなしで接続できるような公共のWi-Fiでは、こうした攻撃が行われやすいので注意が必要です。

脆弱性のあるアプリやWEBサイトのスキを突かれて情報を抜かれる

パソコンやスマートフォンに入っているアプリ、あるいは企業のWebサイトなどが古いまま更新されていないと、セキュリティにすき間(=脆弱性)ができてしまうことがあります。

そのようなすき間を見つけた攻撃者は、そこから入り込んで通信内容を盗み見たり、データを書き換えたりすることができます。

特に次のようなシステムは狙われやすいです。

- 社員の情報を扱う人事システムや会計ソフト

- 顧客情報を管理している業務用アプリ

- 金融系のWebサービス(ネットバンキングなど)

アプリやWebサイトは、常に最新の状態にアップデートしておくことが大切です。

ネットバンキングの通信に割り込まれてお金を盗まれる

中間者攻撃は、オンラインバンキング(ネットバンキング)でも使われる危険な手口です。ユーザーが銀行のサイトにログインしようとしたときに、攻撃者がその通信の途中に入り込むことで、ログイン情報や暗証番号を盗み取ることができます。

さらに悪質な場合、次のようなことまでされてしまいます。

- 振込先の口座番号を勝手に書き換えられる

- ユーザーの知らないうちに不正送金される

- 口座情報や取引履歴などの金融データが盗まれる

たとえば、あなたが「○○さんに家賃を振り込もう」と操作している間に、攻撃者がその通信に割り込み、振込先を自分の口座に変更するといったことが起こります。こうした攻撃は、特にセキュリティ対策が弱いネットバンキングや、古い端末・アプリで発生しやすいです。

オンラインで銀行サービスを利用する際は、信頼できる接続環境(自宅のWi-Fiなど)でアクセスし、公式アプリや最新ブラウザを使うことが重要です。

暗号化されていないメールが盗み見られる

メールの内容が暗号化されていない(=そのままの文字で送られる)場合、通信の途中で誰かに盗み見られるリスクがあります。これも中間者攻撃の一つです。

攻撃者は、メールを送っている人と受け取る人の間に割り込み、メッセージの内容をこっそり見たり、勝手に書き換えたりすることができます。しかも、メールのやり取りは外から見ただけでは異常がわかりにくいため、送信者も受信者も、攻撃されていることに気づかないことが多いのです。

こうした被害を防ぐには、メールの送信時に暗号化技術(SSL/TLSなど)を使うことが大切です。特に、機密情報やパスワード、個人情報を含むメールでは注意が必要です。

偽のサイトに誘導されて情報を盗まれる(DNSスプーフィング)

「DNSスプーフィング」とは、本物のWebサイトにアクセスしようとしているユーザーを、偽のサイトに誘導する攻撃です。

通常、インターネットでは「〇〇.com」などのドメイン名を使うと、自動的にその名前に対応したIPアドレス(数字の住所)に変換され、正しいサーバーにアクセスできます。この変換をしているのが「DNS(ドメインネームシステム)」という仕組みです。

DNSスプーフィングでは、攻撃者がこの仕組みに割り込み、本来とは違うIPアドレス(=攻撃者が用意した偽サイト)を返します。その結果、ユーザーは気づかないまま本物そっくりの偽サイトにアクセスしてしまいます。

そして、そこで入力したIDやパスワード、クレジットカード情報などが盗まれるというわけです。ユーザーは「いつも通りのサイトだ」と思い込んで情報を入力するため、被害に気づきにくく、長期間情報を抜き取られてしまうこともあります。

この攻撃は、セキュリティ対策が不十分なネットワークで特に発生しやすいため、信頼できるDNSサーバーの利用や、Webサイト側のSSL(https化)などの対策が重要です。

本記事のまとめ

この記事では『中間者攻撃(MITM攻撃)』について、以下の内容を説明しました。

- 中間者攻撃(MITM攻撃)とは

- 暗号化された通信における中間者攻撃

- 「中間者攻撃(MITM攻撃)」と「MITB攻撃」の違い

- 中間者攻撃の主な攻撃パターン

お読み頂きありがとうございました。