あなたがどれだけ強力なパスワードを設定していても、どれだけセキュリティソフトを導入していても、「人間の心理」を突かれてしまえば、情報は簡単に盗まれてしまいます。そのような「人の油断」や「心理的な隙」を狙う攻撃を、ソーシャルエンジニアリング(Social Engineering)と呼びます。

この記事では『ソーシャルエンジニアリング』について、以下の内容をわかりやすく説明します。

- ソーシャルエンジニアリングとは?

- ソーシャルエンジニアリングの手口

- ソーシャルエンジニアリングの対策

ソーシャルエンジニアリングとは?

ソーシャルエンジニアリングは、「人間の心理の隙」をついて機密情報を不正に入手する攻撃です。攻撃者は、親切心・恐怖心・好奇心・油断といった心理をうまく突き、ターゲットに情報を差し出させるよう仕向けます。

たとえば、次のようなケースがあります。

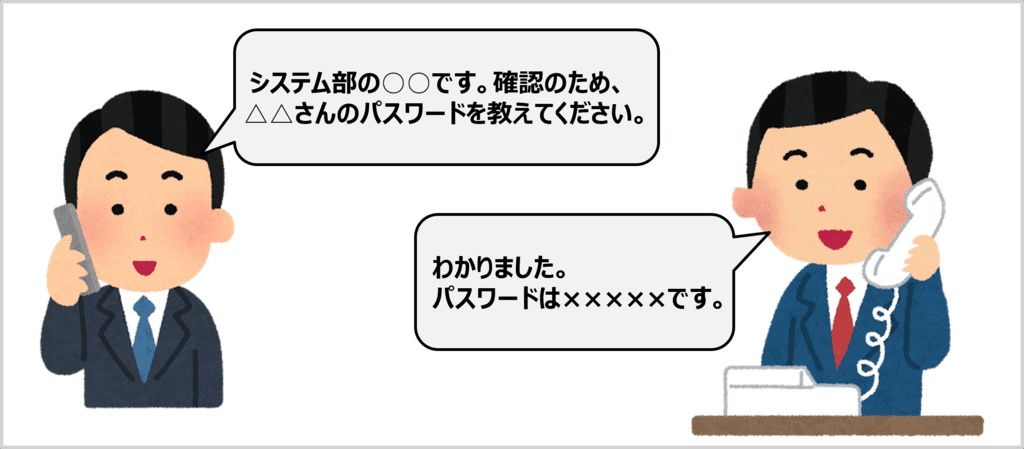

- 「システム部の○○です。確認のため、△△さんのパスワードを教えてください。」というなりすまし電話

- 「セキュリティ更新のお知らせ」という偽メール(フィッシング)

- SNSで「あなたの勤務先を教えて」と自然に聞き出すなりすましアカウント

このような攻撃は、メールや電話、SNS、さらには対面での会話など、あらゆるコミュニケーション手段を通じて行われます。

ソーシャルエンジニアリングの手口

ソーシャルエンジニアリングには、人間の心理的な隙を突く多様な手口があります。

ここでは、以下の代表的な手口を一つずつ詳しく説明します。

- フィッシング(Phishing)

- ショルダーハッキング(Shoulder Hacking)

- なりすまし電話(電話詐称)

- トラッシング(Trashing)/スキャベンジング(Scavenging)

- SNSを利用した情報収集

フィッシング(Phishing)

最も一般的な手法のひとつで、メールやSMSを使って「本物そっくりの偽サイト」に誘導し、IDやパスワード、クレジットカード情報などを入力させる攻撃です。

例えば、次のようなメッセージが届くことがあります。

- 「〇〇アカウントに問題が発生しました。24時間以内に確認してください。」

- 「〇〇銀行より重要なお知らせ。口座を確認してください。」

これらのリンク先は、実際のAmazonや銀行のサイトを模倣した偽ページで、入力された情報はそのまま攻撃者に送られてしまいます。

本物そっくりのデザインやロゴを使い、差出人メールも一見正しいように見えるため、慌ててリンクを開いてしまうケースが多いのです。特に「アカウント停止」「支払いエラー」など、不安をあおる表現が使われます。

フィッシングの対策

- メールやSMS内のURLを直接クリックしない。

- ログインは必ず公式サイトから手動でアクセスする。

- 差出人アドレスをよく確認し、不審な場合は削除する。

ショルダーハッキング(Shoulder Hacking)

「ショルダー(肩)」という名の通り、肩越しに人の画面をのぞき見る古典的な手口です。カフェや電車、空港などの公共の場でパソコンやスマホを操作しているとき、後ろからパスワードや個人情報を見られることがあります。

たとえば、電車内でパスワードを入力している場面や、カフェで社内資料を開いている場面が狙われます。最近では、スマホの画面を盗撮してSNSやネットバンキング情報を得るケースもあります。

覗き見は一瞬で行われ、ログも残らないため、被害に気づきにくいです。しかも、同じパスワードを複数サービスで使っていれば、被害が一気に拡大します。

ショルダーハッキングの対策

- 画面に覗き見防止フィルターを貼る。

- 壁を背に座る/後ろに人がいない席を選ぶ。

- 公共の場所でパスワードを入力しない。

なりすまし電話(電話詐称)

攻撃者が「社内システム部」「上司」「取引先」「銀行員」などを名乗って電話をかけ、ターゲットからパスワードや内部情報を聞き出す手法です。

声だけのやり取りであるため、相手の身元を確認しづらく、「急ぎの対応をお願いします」「今すぐ確認が必要です」などと焦らせて冷静な判断を奪うのが特徴です。

たとえば、企業では次のようなケースがあります。

- こちら情報システム部の○○です。サーバー障害が発生したため、あなたのアカウントで設定を確認したいので、パスワードを教えてください。

このような電話は、古くから使われている典型的なソーシャルエンジニアリングです。また、一般個人を狙う場合は、警察官や金融機関職員を装って金銭を奪う特殊詐欺にもつながります。

なりすまし電話の対策

- 電話でパスワードや個人情報を絶対に伝えない。

- 相手の連絡先を確認し、一度電話を切ってから折り返す。

- 社内では「電話でパスワードを聞かれても答えない」というルールを明文化する。

トラッシング(Trashing)/スキャベンジング(Scavenging)

「ゴミ箱漁り」とも呼ばれる手法で、捨てられた書類・メモ・USBなどから情報を盗み出す攻撃です。社内で不用になった資料や設定メモなどを、そのまま捨ててしまうと危険です。

たとえば、以下のような情報がゴミ箱から流出することがあります。

- Wi-FiのSSIDやパスワードが書かれたメモ

- サーバー設定情報、内部資料

- 顧客情報や個人データの印刷物

このように廃棄物から情報を抜き取る行為は「スキャベンジング(scavenging)」とも呼ばれ、特に企業の情報漏えい事故で問題視されています。

トラッシングの対策

- 紙は必ずシュレッダーで裁断してから廃棄する。

- USB・CD-ROMなどの記憶媒体は完全消去または物理破壊して捨てる。

- ゴミ箱を社外の人が触れない場所に設置する。

SNSを利用した情報収集

SNS(X、Instagram、Facebookなど)を使って、ターゲットの個人情報を少しずつ集める手口です。誕生日・勤務先・ペットの名前・趣味などの投稿から、パスワードのヒントやセキュリティ質問の答えを推測されることがあります。

さらに、攻撃者が他人になりすまして信頼を得るケースもあります。同じ会社の社員を装って友達申請を送り、内部情報を聞き出すなど、

時間をかけて関係を築くため、被害者も気付きにくいのが特徴です。

SNSを利用した情報収集の対策

- SNSの公開範囲を「友人のみ」に制限する。

- 勤務先や職務内容など、特定につながる情報を投稿しない。

- 不審なアカウントからのメッセージは開かない・無視する。

ソーシャルエンジニアリングの対策

ソーシャルエンジニアリングは、人間の心理を利用する攻撃であるため、完璧に防ぐ技術的な手段は存在しません。最も効果的なのは、「だまされないための意識と仕組み」を持つことです。以下では、代表的な対策を具体的に紹介します。

教育・訓練を徹底する

最も重要なのは、人がだまされないようにすることです。社員や利用者一人ひとりがソーシャルエンジニアリングの危険性を理解し、正しく対応できるように教育・訓練を行いましょう。

- 定期的にセキュリティ研修を実施し、最新の攻撃事例を共有する

- 疑似フィッシングメール訓練などを行い、実践的に判断力を養う

- 「おかしいと思ったら確認・報告する」文化を社内に根付かせる

教育は一度きりではなく、継続的に行うことが大切です。攻撃手口は常に進化しており、定期的なアップデートが必要です。

情報の取り扱いルールを明確にする

人のミスや油断を減らすためには、「何をしてはいけないか」「どうすべきか」を明確に定めておくことが重要です。

- 電話・メール・SNSなどでパスワードや機密情報を伝えない

- メモ帳や付箋にパスワードを書かない

- 外部からの依頼は必ず本人確認や上長承認を取る

- 社内の情報をSNSや外部サイトに書き込まない

これらを文書化して「セキュリティポリシー」として全社員に周知すると効果的です。また、違反時の報告ルールや罰則も明確にしておくことで、組織としての統一した対応が可能になります。

二要素認証(MFA)を導入する

パスワードが盗まれても、ワンタイムコードなどの追加認証があれば不正ログインを防ぐことができます。特にVPNやクラウドサービスなど、外部からアクセス可能な仕組みにはMFAの導入が必須です。

「IDとパスワードだけ」の仕組みは、今では非常にリスクが高いと考えましょう。

不審なメール・電話・メッセージへの対応を徹底する

ソーシャルエンジニアリングでは、日常のやり取りを装って接近してくることが多いため、不審な連絡への初動対応が重要です。

- 不審なメールはリンクをクリックしない・添付ファイルを開かない

- 送信元のアドレスやドメインを確認する

- 電話での依頼内容が不自然なら、一度切って公式窓口に確認する

- SNSのDMや知らないアカウントからの連絡は無視または通報する

また、「このメールは怪しいかもしれない」と感じたら、自分で判断せず、セキュリティ担当者に報告することも大切です。

機密情報の保管・廃棄を厳重に行う

「ゴミ箱漁り(トラッシング)」などの物理的な攻撃にも注意が必要です。重要な情報を保管・破棄する際は、次の点を徹底しましょう。

- 紙の資料は施錠できる棚やキャビネットに保管

- 不要になった資料はシュレッダーで裁断

- USBメモリやHDDなどの記憶媒体は、完全にデータを消去するか物理的に破壊して廃棄

- ゴミ箱を共用エリアに放置しない

物理的な情報漏えいも、立派なソーシャルエンジニアリングの一種です。「紙」「データ」「人」それぞれの流出経路を意識して対策を取りましょう。

SNS利用のルールを整える

SNSは便利な一方で、攻撃者にとって情報の宝庫でもあります。投稿やプロフィール情報から、勤務先・部署・趣味・誕生日などが推測され、なりすましやパスワード推測に悪用される可能性があります。

- 勤務先・所属部署などの情報は公開しない

- プライベートアカウントと仕事用アカウントを分ける

- 投稿の公開範囲を「友人のみに設定」する

- 会社の内部情報や職場写真を投稿しない

企業の場合は、「SNS利用ガイドライン」を策定しておくとより安全です。

本記事のまとめ

この記事では『ソーシャルエンジニアリング』について説明しました。

ソーシャルエンジニアリングは、ウイルスのようにシステムを狙う攻撃ではなく、人の心の隙を狙う攻撃です。どんなに強力なセキュリティソフトを使っていても、「うっかり」だまされてしまえば情報は簡単に盗まれてしまいます。

大切なのは、「自分は大丈夫」と思わないこと。少しでも「おかしいな?」と感じたら、すぐに行動せず確認する習慣をつけましょう。

そして、日ごろから情報の扱いに気を配ること。社員教育や社内ルールの整備、SNSでの発言など、一人ひとりの意識が何よりも大切です。

日常の中に潜む“心理的な落とし穴”に気づき、「だまされない力」を身につけていきましょう。

お読み頂きありがとうございました。